ClickFix: golpe no Google e ‘Netflix Premium’ rouba dados vem ampliando prejuízos ao induzir usuários a copiar comandos no Terminal ou PowerShell, instalando malwares capazes de extrair senhas, dados bancários e carteiras de criptomoedas.

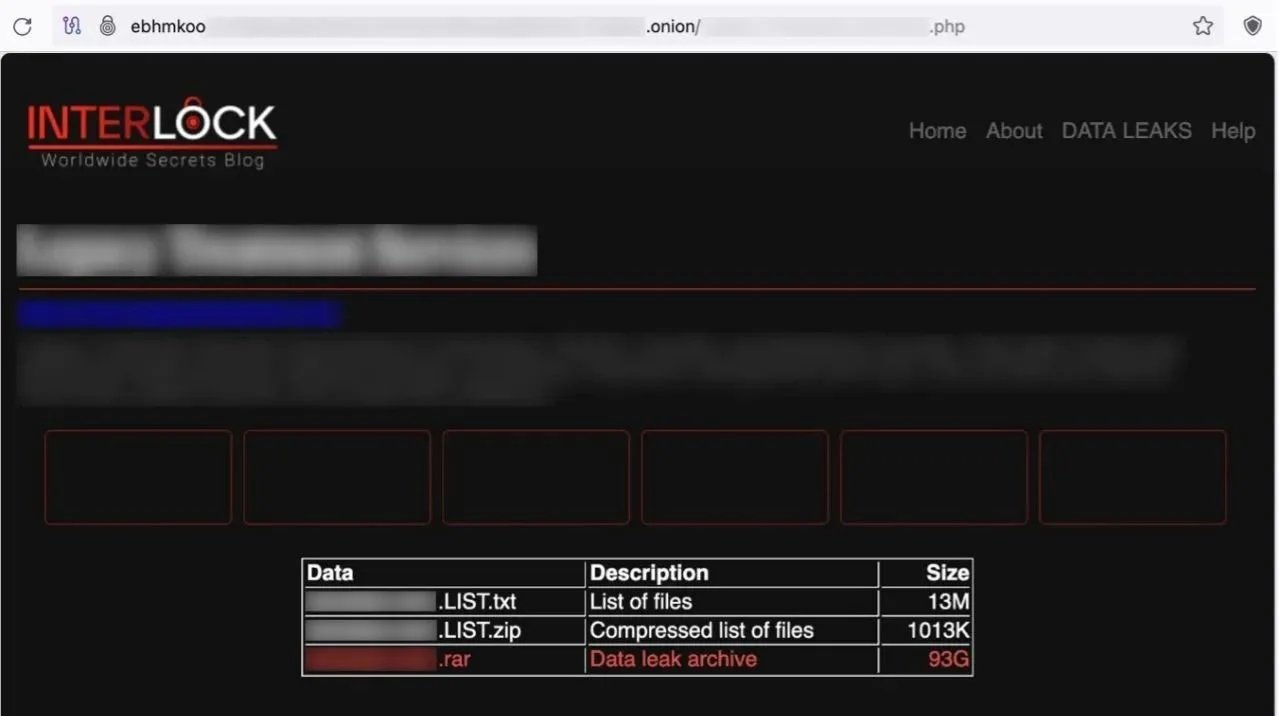

Hospitais, universidades e empresas norte-americanas já aparecem entre as vítimas, segundo pesquisadores da Push Security. A fraude circula em anúncios pagos do Google, resultados de busca manipulados e vídeos no TikTok que prometem ativações gratuitas de serviços como “Netflix Premium” ou software “crackeado”.

ClickFix: golpe no Google e ‘Netflix Premium’ rouba dados

A tática se baseia em quatro passos: o usuário acessa um site falso, vê um CAPTCHA ou mensagem de erro, clica em “Copiar comando” e, orientado pelo próprio site, executa a instrução como administrador. O código, muitas vezes oculto em Base64, baixa scripts que desativam proteções de sistema e instalam ladrões de informações como AMOS ou Odyssey Stealer.

Por que o ClickFix é tão eficaz?

Ao contrário do phishing por e-mail, a armadilha se aproveita da confiança em tutoriais aparentemente legítimos. Como o comando é copiado dentro do navegador, soluções de segurança não conseguem flagrar a ação. O Relatório da Fortinet menciona que a detecção só é possível no endpoint, quando o script já tenta se executar.

Malvertising mira principalmente desenvolvedores Mac

Pesquisadores identificaram mais de 85 domínios falsos que imitam o gerenciador de pacotes Homebrew. Anúncios patrocinados no Google posicionam esses sites acima dos resultados legítimos, atingindo um público normalmente mais cauteloso. Os invasores cobram US$ 1.000 mensais por acesso ao AMOS, capaz de roubar mais de 50 extensões de carteiras de criptomoedas.

Vídeos no TikTok reforçam o golpe

Perfis que já foram removidos publicavam tutoriais em português ensinando “ativação grátis” de Windows, Office e até serviços inexistentes, como a suposta versão premium da Netflix. A fórmula é idêntica: link para site externo, falso CAPTCHA e comando malicioso.

Como se proteger

Nunca execute comandos de fontes desconhecidas; digite URLs oficiais manualmente; desconfie de qualquer CAPTCHA que peça abertura de Terminal; lembre-se de que não existe software premium gratuito; mantenha soluções de EDR atualizadas e alerte equipes sobre a nova tática de engenharia social.

Para acompanhar outras ameaças e dicas de cibersegurança, visite nossa editoria de Notícias e continue informado.

Crédito da imagem: Fortinet