Falso app “Proteção Cartões” clona dados via NFC e leva informação de crédito a hacker brasileiro

São Paulo, 14 de agosto de 2025 – Pesquisadores da Threat Fabric identificaram um novo golpe que utiliza a tecnologia de aproximação (NFC) para furtar dados de cartões de crédito. O malware, batizado de PhantomCard, é entregue por meio de um site que imita a Google Play Store e promete “blindar” o cartão do usuário.

Como o golpe é aplicado

O aplicativo malicioso aparece na falsa loja como “Proteção Cartões”. Ao instalar o software, a vítima é orientada a encostar o cartão físico na parte traseira do celular. Nesse momento, as informações de número, nome e data de validade são lidas e transmitidas em tempo real ao operador do golpe.

Logo depois, o programa solicita a senha de quatro ou seis dígitos. Com todos esses dados em mãos, o criminoso consegue realizar transações como se estivesse com o cartão original.

Origem e autoria

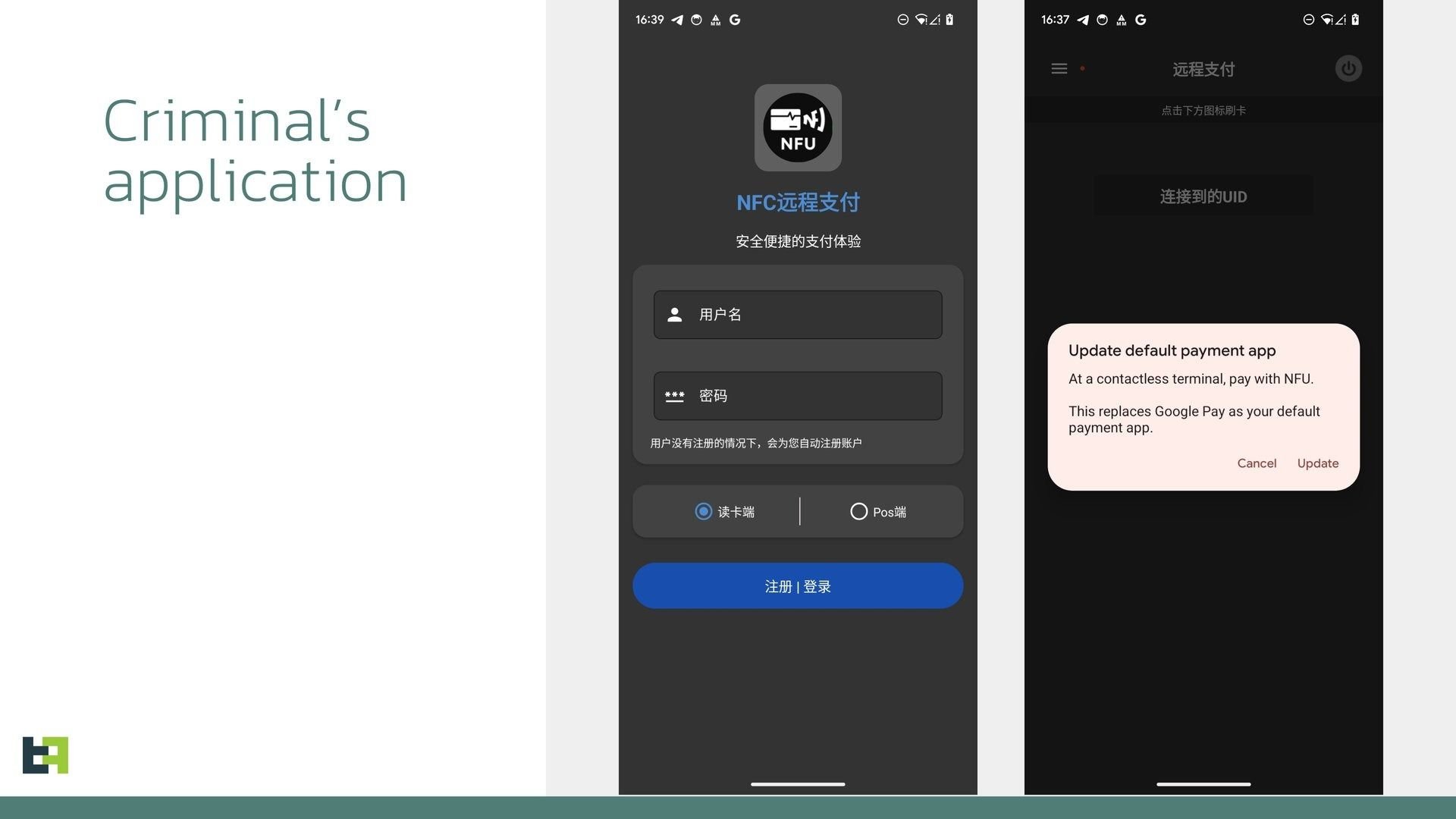

Segundo o relatório da Threat Fabric, o golpe é orquestrado pelo hacker conhecido como Go1ano, personagem já ligado a outros ataques contra instituições financeiras brasileiras. O PhantomCard teria sido construído a partir de um serviço “malware-as-a-service” de origem chinesa chamado NFU Pay, também comercializado em fóruns clandestinos sob os nomes SuperCardX e KingNFC.

O código analisado traz referências à palavra chinesa baxi (“Brasil”), indicando adaptação específica ao sistema bancário nacional. Ainda assim, mensagens automáticas em um canal do Telegram atribuído a Go1ano garantem que a ferramenta “funciona globalmente” em países da Europa, América Latina, África, China, Estados Unidos e Japão.

Distribuição enganosa

Para ampliar o alcance, o operador do esquema montou uma página praticamente idêntica à versão web da Google Play Store, completa com logotipo, avaliações falsas e interface habitual. Esse recurso cria falsa sensação de segurança e faz a vítima acreditar que baixa um aplicativo oficial.

Etapas do golpe

1. Usuário acessa a página falsa da Play Store e instala o “Proteção Cartões”.

2. Ao abrir o app, é solicitado que o cartão seja aproximado da parte traseira do celular.

3. Dados lidos via NFC são transmitidos instantaneamente ao golpista.

4. Aplicativo exige a senha do cartão para “ativar proteção”.

5. Interface exibe mensagem de processamento, enquanto as credenciais já estão em poder do criminoso.

Ferramenta de fácil acesso

A comercialização do PhantomCard no Telegram indica que o malware pode ser adquirido sem conhecimento técnico avançado, característica típica de serviços MaaS. Especialistas temem disseminação rápida, já que o criador atua como distribuidor local e oferece o pacote pronto a novos interessados.

O alerta reforça a importância de baixar aplicativos apenas na Play Store oficial e desconfiar de qualquer programa que solicite aproximação do cartão ou exigência de senha fora do ambiente bancário.

Para acompanhar outras notícias sobre segurança digital e os golpes mais recentes, visite a seção de economia e tecnologia em suafontediaria.com/noticias.

Com informações de TecMundo